El Contraterrorismo es un campo multidimensional y complejo que abarca una variedad de estrategias y tácticas dirigidas a prevenir, mitigar y responder a actos de terrorismo. El terrorismo, por su naturaleza, busca infundir miedo, perturbar sociedades y avanzar agendas políticas o ideológicas a través de la violencia. En respuesta a esta amenaza persistente, gobiernos y agencias de aplicación de la ley en todo el mundo han desarrollado medidas sofisticadas de contraterrorismo para salvaguardar la seguridad pública y la seguridad nacional.

Comprensión del Contraterrorismo

El contraterrorismo implica un enfoque multifacético que abarca la recopilación de inteligencia, la aplicación de la ley, la cooperación internacional y el uso de tecnologías avanzadas. Los objetivos principales de los esfuerzos de contraterrorismo son identificar y neutralizar amenazas terroristas, proteger objetivos vulnerables y desmantelar las redes que respaldan actividades terroristas.

Componentes Clave del Contraterrorismo:

Recopilación de Inteligencia: La inteligencia forma la base de un contraterrorismo efectivo. Esto implica la recopilación, análisis y difusión de información relacionada con posibles amenazas. Las agencias de inteligencia trabajan para identificar a individuos, grupos u organizaciones involucradas en actividades terroristas, recopilar información sobre sus planes y evaluar el nivel de riesgo que representan.

Aplicación de la Ley: Una vez obtenida una inteligencia creíble, las agencias de aplicación de la ley desempeñan un papel crucial en la aprehensión y persecución de individuos involucrados en terrorismo. Esto incluye medidas proactivas como la vigilancia, el monitoreo y operaciones dirigidas para interrumpir posibles ataques.

Cooperación Internacional: El terrorismo es un fenómeno global que trasciende las fronteras nacionales. La cooperación internacional es esencial para compartir inteligencia, coordinar respuestas y abordar colectivamente las causas fundamentales del terrorismo. Interpol, Europol y otras organizaciones internacionales facilitan la colaboración entre naciones para combatir el terrorismo a escala global.

Tecnología e Innovación: Los avances tecnológicos han impactado significativamente en los esfuerzos de contraterrorismo. Desde sistemas de vigilancia e identificación biométrica hasta análisis de datos e inteligencia artificial, la tecnología proporciona herramientas valiosas para identificar, rastrear y prevenir actividades terroristas.

Coincidencia de Datos en Tiempo Real en Contraterrorismo: Revelando el Poder de la Información Inmediata

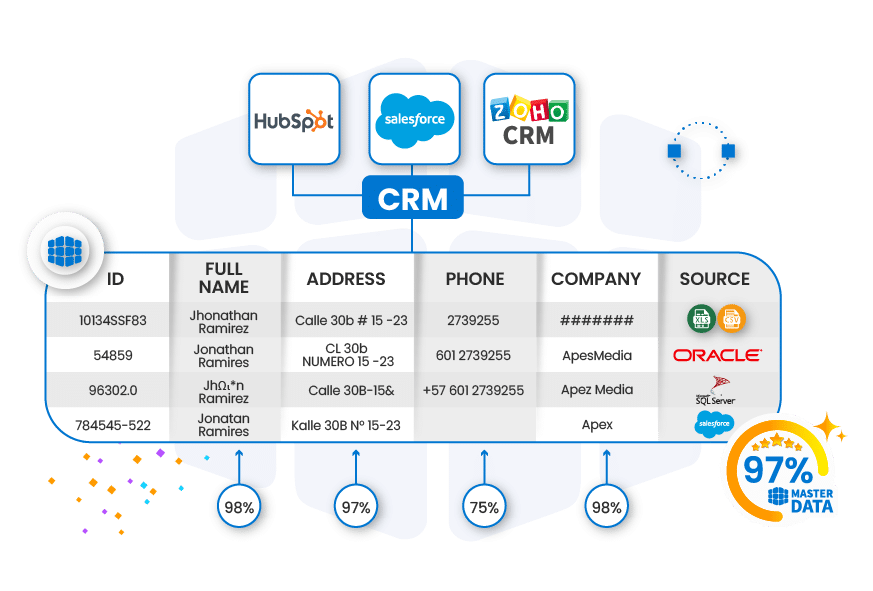

En el dinámico panorama del contraterrorismo, la necesidad de información oportuna y precisa es primordial. La coincidencia de datos en tiempo real surge como un componente crucial, proporcionando a las agencias de aplicación de la ley la capacidad de identificar rápidamente amenazas potenciales al comparar datos entrantes con una variedad de fuentes, incluidas bases de datos, listas de vigilancia y repositorios de inteligencia. Esta tecnología no solo facilita una respuesta rápida a amenazas emergentes, sino que también desempeña un papel fundamental en la prevención de ataques terroristas y la mitigación de riesgos asociados.

La Esencia de la Coincidencia de Datos en Tiempo Real

- Identificación Inmediata de Amenazas: La coincidencia de datos en tiempo real opera en el principio de inmediatez. A medida que fluye la información, ya sea desde puntos de control fronterizo, cámaras de vigilancia o informes de inteligencia, el sistema compara instantáneamente esta información entrante con bases de datos existentes. Esta comparación inmediata permite a las autoridades identificar individuos o entidades con afiliaciones conocidas a organizaciones terroristas, evitando potencialmente que lleven a cabo actividades perjudiciales.

- Diversidad de Fuentes de Datos: La efectividad de la coincidencia de datos en tiempo real radica en su capacidad para extraer información de fuentes diversas y completas. Estas pueden incluir bases de datos criminales, listas de vigilancia con perfiles de terroristas conocidos, registros de inmigración e inteligencia recopilada tanto por agencias nacionales como internacionales. Al consolidar y cruzar información de estas fuentes dispares en tiempo real, la aplicación de la ley obtiene una comprensión holística de posibles amenazas.

- Facilitadores Tecnológicos: Aprovechando tecnologías avanzadas como el reconocimiento facial, el análisis de datos biométricos y el reconocimiento de patrones, la coincidencia de datos en tiempo real va más allá de los métodos convencionales. Por ejemplo, el reconocimiento facial permite a las autoridades comparar individuos con terroristas conocidos en tiempo real, proporcionando una herramienta poderosa en cruces fronterizos, centros de transporte y espacios públicos.

Perspectivas Futuras

A medida que la tecnología continúa avanzando, el futuro de la coincidencia de datos en tiempo real en el contraterrorismo parece prometedor. Los algoritmos de aprendizaje automático e inteligencia artificial tienen el potencial de mejorar la precisión y eficiencia de la identificación de amenazas. Además, los esfuerzos continuos de investigación y desarrollo se centran en abordar preocupaciones de privacidad y refinar las consideraciones éticas asociadas con el uso generalizado de tecnologías de coincidencia de datos en tiempo real.

La coincidencia de datos en tiempo real se erige como un componente crucial en el arsenal de los esfuerzos de contraterrorismo. Su capacidad para proporcionar perspicacias inmediatas, aprovechar diversas fuentes de datos y utilizar tecnologías avanzadas la convierte en una herramienta invaluable para prevenir ataques terroristas y salvaguardar la seguridad pública. Mientras navegamos por las complejidades de un panorama de seguridad en constante evolución, el desarrollo continuo y la implementación responsable de tecnologías de coincidencia de datos en tiempo real son esenciales en la lucha continua contra el terrorismo.

¿Quiere saber más sobre nuestro SOFTWARE GRATUITO?

Integración de API en Contraterrorismo: Forjando Redes de Información sin Costuras para una Seguridad Reforzada

En el siempre cambiante panorama del contraterrorismo, la necesidad de compartir información efectiva entre las agencias de aplicación de la ley nunca ha sido tan crítica. La integración de API, que significa Interfaz de Programación de Aplicaciones, emerge como una tecnología clave, facilitando la conexión y el intercambio sin problemas de datos entre bases de datos y sistemas dispares. Esta interconexión permite una colaboración rápida, fomentando una comprensión más completa de las amenazas potenciales y mejorando significativamente la eficacia general de los esfuerzos de contraterrorismo.

La Esencia de la Integración de API

- Conexión de Sistemas Disparatados: Las agencias de aplicación de la ley suelen operar con sistemas diversos, cada uno diseñado para cumplir funciones específicas, desde bases de datos criminales y registros de inmigración hasta sistemas de vigilancia y repositorios de inteligencia. La integración de API actúa como un puente, conectando estos sistemas dispares y permitiéndoles comunicarse sin problemas. Esta red interconectada garantiza que la información crucial esté accesible en tiempo real, eliminando silos y mejorando la conciencia situacional general de las autoridades.

- Intercambio Rápido de Datos: Una de las principales ventajas de la integración de API es su capacidad para facilitar el intercambio eficiente y rápido de datos. En lugar de transferencias manuales o por lotes de datos, las API facilitan la comunicación en tiempo real entre sistemas. Para los esfuerzos de contraterrorismo, esto significa que cuando se agrega nueva información a un sistema, se puede compartir instantáneamente con otros sistemas interconectados. Esta rapidez es esencial para identificar y responder a amenazas emergentes de manera pronta.

- Comprensión Integral de las Amenazas: La integración de API contribuye a una comprensión más completa de las amenazas potenciales al consolidar información de diversas fuentes. Por ejemplo, si se identifica a una persona señalada en una lista de vigilancia mediante la coincidencia de datos en tiempo real, esta información puede compartirse sin problemas con otros sistemas utilizando la integración de API. Este enfoque interconectado permite a las autoridades construir un perfil más detallado de amenazas potenciales y responder con mayor precisión.

Perspectivas Futuras

El futuro de la integración de API en el contraterrorismo presenta desarrollos prometedores. A medida que la tecnología continúa avanzando, se están realizando esfuerzos para crear sistemas más estandarizados e interoperables. También se está explorando el uso de tecnologías avanzadas como la cadena de bloques, que garantiza el intercambio seguro y transparente de datos, para abordar las preocupaciones de seguridad.

La integración de API se erige como una piedra angular en la arquitectura de los esfuerzos modernos contra el terrorismo. Su capacidad para conectar sistemas diversos, facilitar el intercambio rápido de datos y contribuir a una comprensión integral de las amenazas es invaluable. A medida que la tecnología sigue evolucionando, la integración sin problemas de diversos sistemas a través de API desempeñará un papel fundamental en fomentar la colaboración, mejorar el intercambio de inteligencia y, en última instancia, garantizar la seguridad de las naciones frente a las persistentes amenazas terroristas.

Detección de Lavado de Dinero (AML), Conozca a su Cliente (KYC) y Revisión de Personas Expuestas Políticamente (PEP) en el Contraterrorismo:

Salvaguardando Fronteras Financieras

En la intrincada red del contraterrorismo, la batalla se extiende más allá de las amenazas físicas al ámbito financiero. El Lavado de Dinero (AML), Conozca a su Cliente (KYC) y la revisión de Personas Expuestas Políticamente (PEP) surgen como herramientas indispensables, brindando a las instituciones financieras y agencias de aplicación de la ley los medios para identificar y prevenir actividades financieras ilícitas que financian el terrorismo. La revisión AML/KYC/PEP implica un escrutinio meticuloso de transacciones financieras, identidades de clientes y la participación de personas expuestas políticamente, constituyendo una línea de defensa robusta contra las bases financieras de las organizaciones terroristas.

La Esencia de la Revisión AML/KYC/PEP

- Lavado de Dinero (AML): La revisión AML está diseñada para detectar y prevenir el proceso de disfrazar el origen de dinero obtenido ilegalmente, típicamente mediante transferencias que involucran bancos extranjeros o negocios legítimos. En el contexto del contraterrorismo, la revisión AML es crucial para rastrear y interrumpir el flujo de fondos que respaldan actividades terroristas. Las instituciones financieras emplean algoritmos y sistemas sofisticados para identificar patrones indicativos de lavado de dinero.

- Conozca a su Cliente (KYC): Los procedimientos KYC se implementan para verificar la identidad de los clientes y evaluar los riesgos potenciales de intenciones ilegales en una relación comercial. En el ámbito del contraterrorismo, la revisión KYC asegura que las instituciones financieras tengan una comprensión clara de las personas o entidades con las que están tratando, evitando así el uso indebido de servicios financieros con fines ilícitos. Es una medida proactiva para establecer la legitimidad de transacciones financieras y titulares de cuentas.

- Revisión de Personas Expuestas Políticamente (PEP): La revisión PEP se centra en individuos que han sido o están confiados con funciones públicas prominentes, ya que representan un riesgo elevado de participación en corrupción y lavado de dinero. Identificar y examinar transacciones que involucran a personas políticamente expuestas es crucial en los esfuerzos contraterroristas, ya que estas personas pueden utilizar sus posiciones para facilitar o financiar actividades ilícitas, incluido el terrorismo.